Alors que l’invasion de l’Ukraine a mis la communauté de la cybersécurité en état d’alerte, ExtraHop met ses solutions de veille réseau reposant sur l’IA au service de l’évaluation des mesures de sécurité et de la détection des attaques.

ExtraHop, leader des solutions de détection et de réponse réseau (NDR) dans le cloud, annonce l’offre d’une évaluation « Shields Up » gratuite destinée aux entreprises (offre limitée). L’invasion de l’Ukraine par la Russie a mis le monde en état d’alerte face au risque de cyberattaques, amenant des agences gouvernementales à travers le monde à publier des consignes dans le but de renforcer la cybersécurité.

L’évaluation proposée aidera les entreprises à suivre et appliquer efficacement les recommandations de divers organismes (CISA, ENISA, CERT-EU, ACSC, SingCERT…) en fournissant en temps réel des informations sur la potentielle surface d’exposition – protocoles non sécurisés, équipements vulnérables, mauvaises configurations des environnements cloud… – et en détectant les schémas d’attaque et les mouvements latéraux grâce aux capacités d’intelligence artificielle (IA) et d’analyse comportementale d’ExtraHop. Les équipes de sécurité sont ainsi armées pour cibler, investiguer et répondre aux activités malveillantes avant que celles-ci n’aient de lourdes conséquences pour leur entreprise.

L’utilisation de protocoles obsolètes est encore répandue, y compris dans les entreprises les plus avancées. Une récente enquête d’ExtraHop révèle que 64 % des entreprises interrogées reconnaissent que la moitié – ou plus – de leurs incidents de cybersécurité sont le résultat d’une posture dépassée en matière de sécurité informatique. L’étude révèle aussi que 68 % d’entre elles continuent d’utiliser SMBv1, le protocole exploité par des attaques de grande ampleur telles que WannaCry et NotPetya. Dans le même temps, les cybercriminels échappent activement à toute détection en employant des tactiques d’attaque de plus en plus élaborées, s’appuyant fortement sur des protocoles chiffrés afin de masquer l’exploitation de vulnérabilités connues mais non corrigées tel que Log4Shell.

L’évaluation « Shields Up » permettra aux entreprises :

- De découvrir tous les ports et protocoles utilisés et d’identifier les protocoles non sécurisés et les algorithmes de chiffrement faible,

- De repérer toutes les ressources connectées à Internet derrière un pare-feu et acceptant les connexions externes,

- D’identifier tous les services cloud et SaaS émettant et recevant du trafic réseau,

- D’identifier les équipements non corrigés présentant des vulnérabilités connues, notamment Log4Shell et PrintNightmare.

Les entreprises intéressées sont invitées à s’inscrire dès à présent pour bénéficier d’une évaluation gratuite.

Ressources complémentaires :

ExtraHop publie également deux documents complémentaires formulant des recommandations pratiques pour l’application des consignes de sécurité de la CISA :

Insight Enterprises (NASDAQ : NSIT), intégrateur de solutions de référence, annonce la nomination de Thomas Marchais au poste de Directeur Général Insight France. Cette nomination est effective immédiatement. Basé dans les bureaux de Paris 14ème, Thomas reportera à Adrian Gregory, Président EMEA.

La nouvelle plateforme AI Agentic simplifie l’intégration de coéquipiers numériques intelligents dans les workflows industriels – adaptés au contexte, conformes et centrés sur le client.

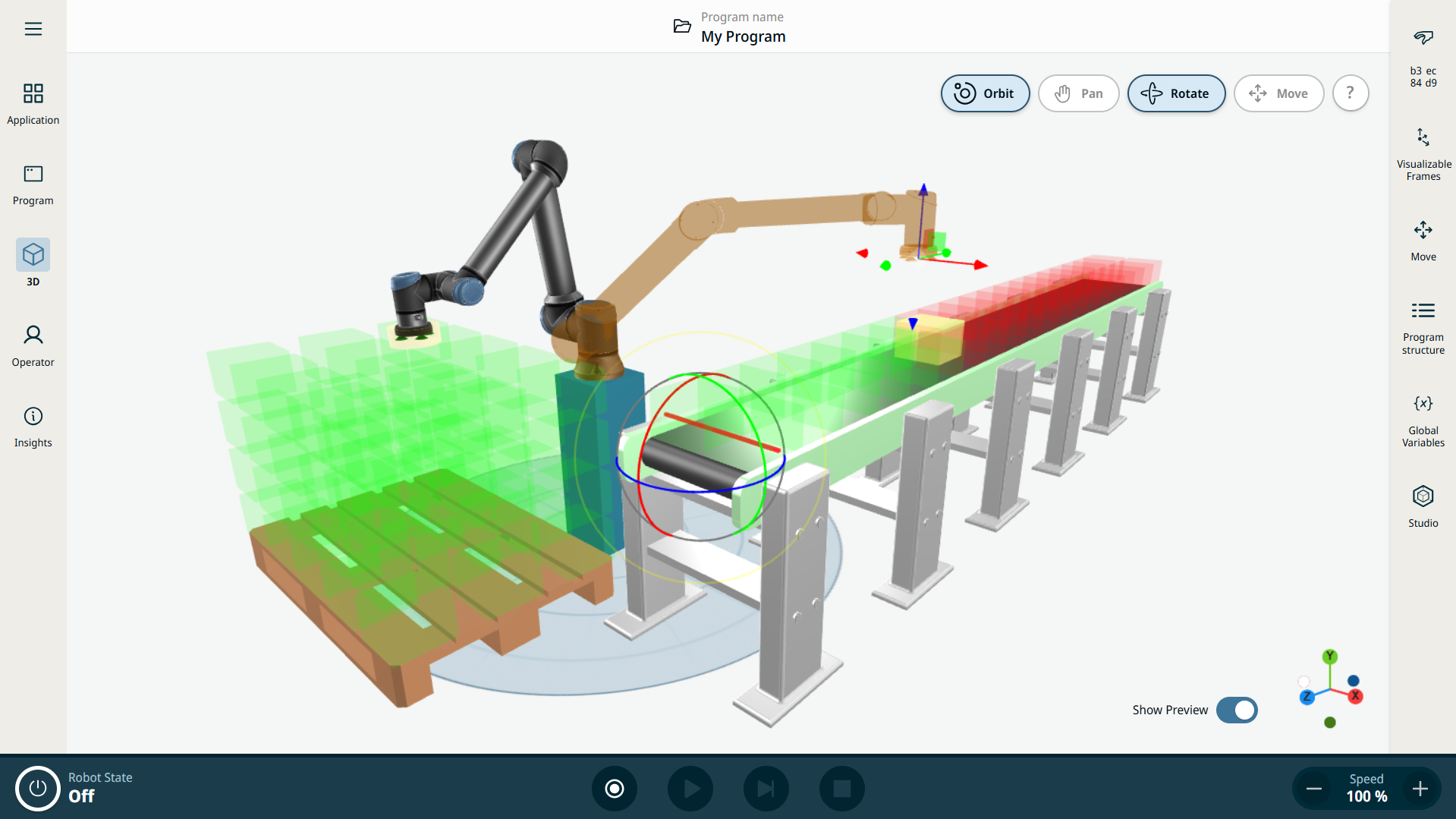

Universal Robots, pionnier de la robotique collaborative (cobotique) et partie intégrante de Teradyne Robotics, dévoile UR Studio, un puissant outil de simulation en ligne construit sur PolyScope X, sa plateforme logicielle la plus avancée et adaptée à l’intégration de l’IA.